距離“全自動”漏洞挖掘又近了一步!騰訊安全大數據實驗室論文入選ACMCCS2023

計算機領域國際權威學術頂會ACM CCS 2023于11月26日在丹麥哥本哈根開幕。騰訊安全大數據實驗室團隊論文《Hopper: Interpretative Fuzzing for Libraries》被大會收錄,昨天,實驗室研究員謝雨軒受邀出席大會進行主題分享。

該論文提出了解釋性模糊測試(Interpretative Fuzzing)方法,展示了如何基于動態反饋來學習API內外的約束進行代碼自動化生成,從而在沒有任何外部專家知識的前提下生成有效可用的代碼調用方式,并且根據這些代碼來挖掘漏洞。該研究方法的出現旨在解決模糊測試需要人工構造入口的問題,有望極大地提升漏洞自動化挖掘的效率和應用范圍。

模糊測試技術(Fuzzing)最近幾年被證明是最有效的漏洞挖掘手段,它的主要機制是通過構造大量的隨機輸入來測試軟件是否能過正確的處理這些輸入,從而幫助開發人員自動化地發現軟件缺陷。目前,模糊測試技術在開源軟件和商業軟件上被廣泛使用。

但是,模糊測試依賴于開發人員給目標對象人工構造測試入口(Fuzz Driver) ,而編寫出邏輯正確且覆蓋率高的測試入口既需要開發者對待測的庫有深入的理解,也需要耗費較大的工作量。在居高不下的門檻之下,目前仍有非常多的代碼(包括項目、API等等)沒有被模糊測試所覆蓋,漏洞挖掘的“自動化”程度有限。

騰訊安全大數據實驗室提出的解釋性模糊測試改變了這一現狀。解釋性模糊測試不需要開發人員編寫測試入口,讓Fuzzer可以直接生成待執行的程序,從而實現完全零人工地學習和測試任意庫API,打通模糊測試全自動化的流程,極大地提升漏洞自動化挖掘的效率。

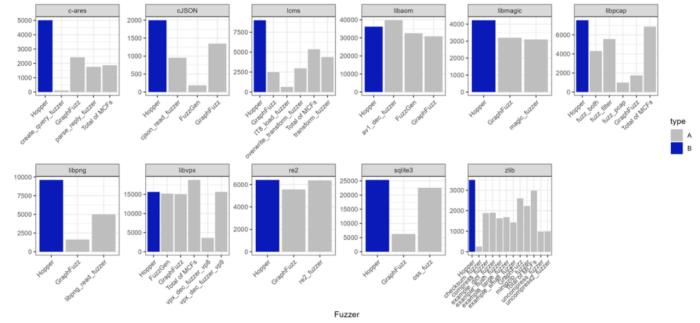

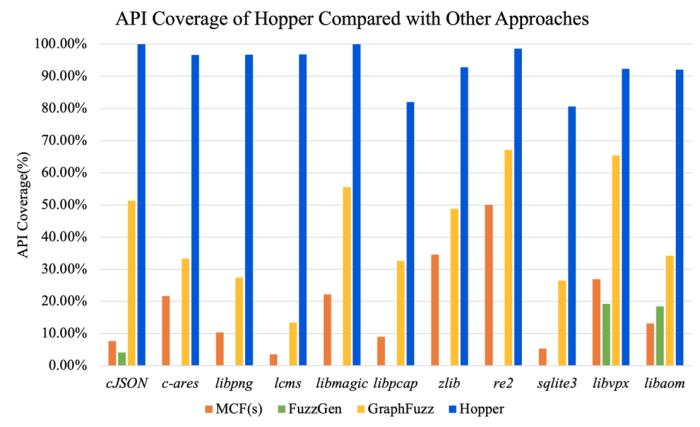

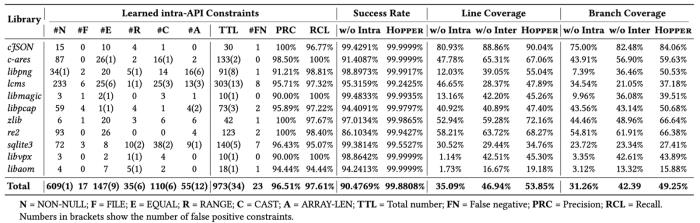

基于這個方法,騰訊安全大數據實驗室實現了漏洞自動化挖掘工具Hopper,并在11個開源的庫文件中評估了Hopper的效果。結果表明,Hopper在其中三個庫中覆蓋率表現有顯著優勢,在其他庫能取得跟人工構造的入口不相上下的效果。

在API覆蓋率上,Hopper能達到93.52%的極高水準,而對相同目標人工編寫的模糊測試入口只能覆蓋大約15%-30%的API。

此外,Hopper推斷的API內約束能達到96.51%的準確率,大大提升生成代碼的成功率和效率。

最后,實驗中,Hopper直接借助執行的動態反饋來生成可以測試API的代碼,在大大提升API測試覆蓋率的同時,還成功地找出了一系列真實的軟件缺陷,并提交給相關平臺和開發者進行了修復。

研究人員將上述研究成果以論文方式發布,并被ACM CCS 2023收錄。ACM CCS與IEEE S&P、USENIX Security、NDSS并稱為計算機安全領域四大頂級會議,已有近30年的歷史,并對計算機安全領域產生了重大深遠的影響。該會議在計算機安全領域享有崇高的聲譽,同時也被中國計算機學會(CCF)認定為網絡與信息安全A類國際學術會議。

騰訊安全大數據實驗室認為,網絡安全面臨的內外部技術都在不斷發展,但網絡安全的本質還是漏洞和攻防,因此,如何才能先于攻擊者找到系統的漏洞是不變的主題。大模型時代, 騰訊安全也將持續探索如何讓AI等新技術賦能于漏洞挖掘、提升效率。

- 免責聲明

- 本文所包含的觀點僅代表作者個人看法,不代表新火種的觀點。在新火種上獲取的所有信息均不應被視為投資建議。新火種對本文可能提及或鏈接的任何項目不表示認可。 交易和投資涉及高風險,讀者在采取與本文內容相關的任何行動之前,請務必進行充分的盡職調查。最終的決策應該基于您自己的獨立判斷。新火種不對因依賴本文觀點而產生的任何金錢損失負任何責任。

新火種

2023-11-30

新火種

2023-11-30