超38TB私人文件泄露,微軟員工的聊天記錄都被看到了

推特上突然出現的一條消息引發了大家的關注。 博客文章:https://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0ce

博客文章:https://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0ce

Wiz 團隊在 GitHub 上發現了一個公開的 AI 庫,其中泄露了超過 38TB 的私人文件——包括微軟員工的個人電腦備份。

泄露事件始末

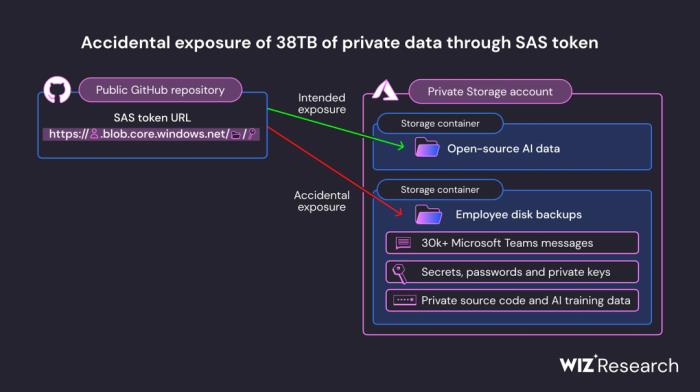

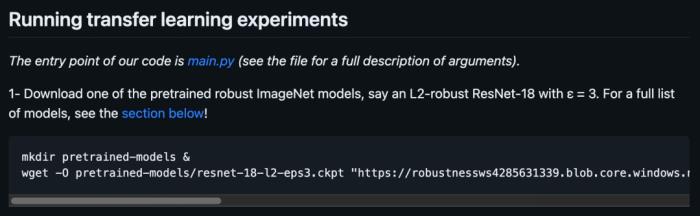

Wiz 團隊進行了關于意外暴露云托管數據配置的工作時,掃描了互聯網上配置錯誤的存儲容器。在此過程中,他們發現微軟組織下有一個名為robust-models-transfer的 GitHub 存儲庫。存儲庫屬于微軟的AI研究部門,旨在為圖像識別提供開源代碼和AI模型。該資源庫的讀者被指示從Azure存儲URL下載模型: 從微軟 GitHub 存儲庫中獲取的公開存儲 URL

從微軟 GitHub 存儲庫中獲取的公開存儲 URL

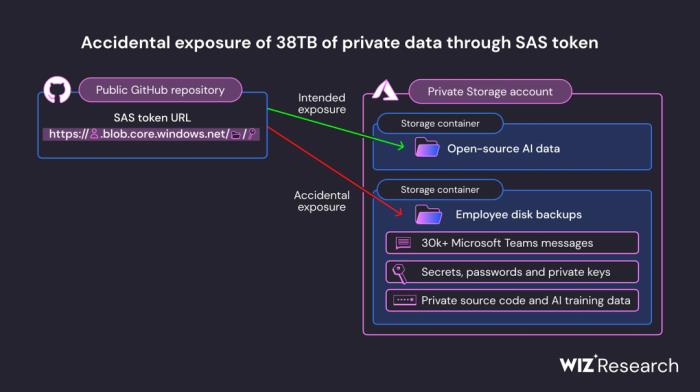

不過,這個 URL 允許訪問的不僅僅是開源模型。然而它被配置為爭奪整個存儲賬戶的權限,從而泄露了更多私人數據。

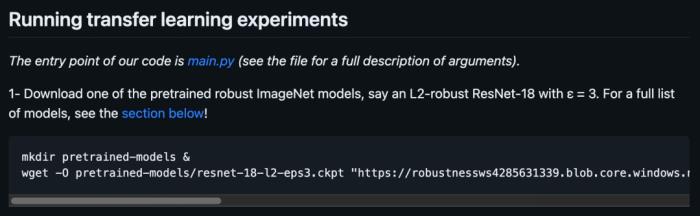

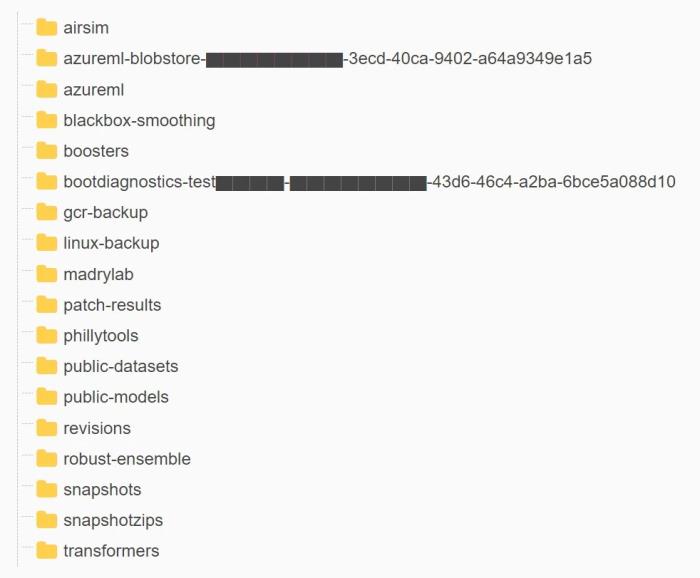

根據 Wiz 團隊的掃描顯示,該賬戶包含 38TB 的額外數據,其中包括微軟員工的個人電腦備份。這些備份包含敏感的個人數據,包括微軟服務的密碼、密鑰以及來自 359 名微軟員工的 30,000 多條Microsoft Teams 內部消息。 robustnessws4285631339 存儲賬戶內容泄露

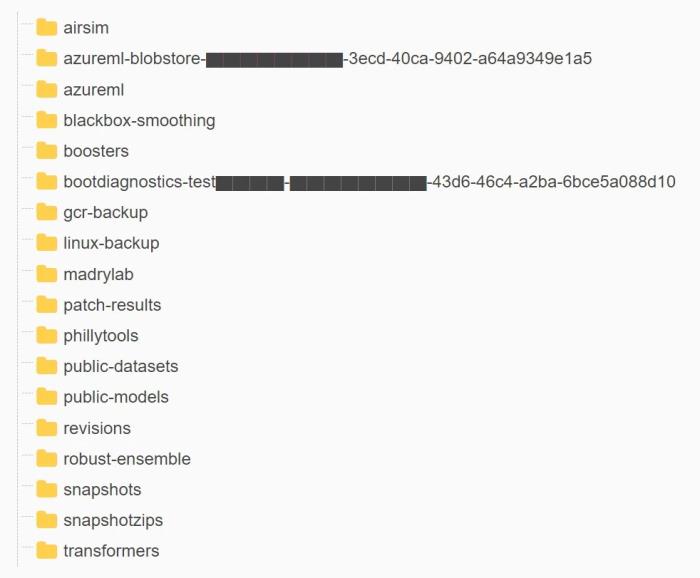

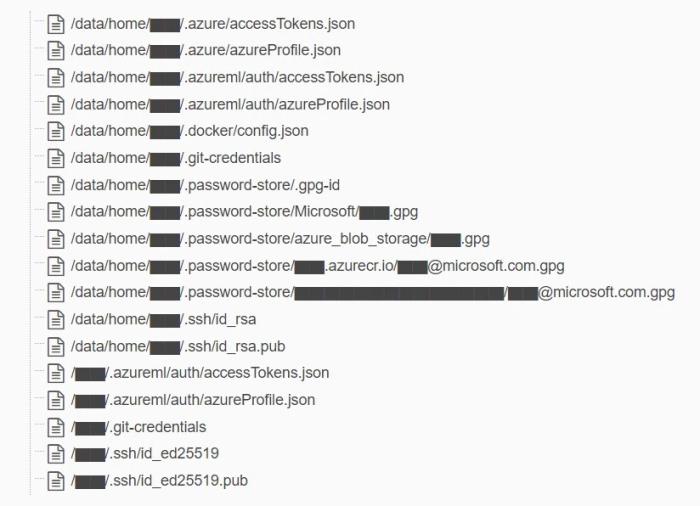

robustnessws4285631339 存儲賬戶內容泄露 在電腦備份中發現部分敏感文件樣本

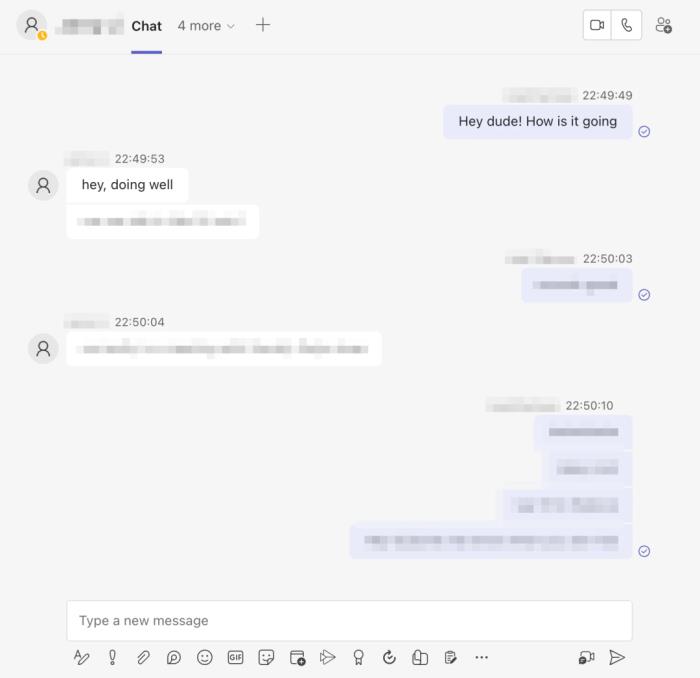

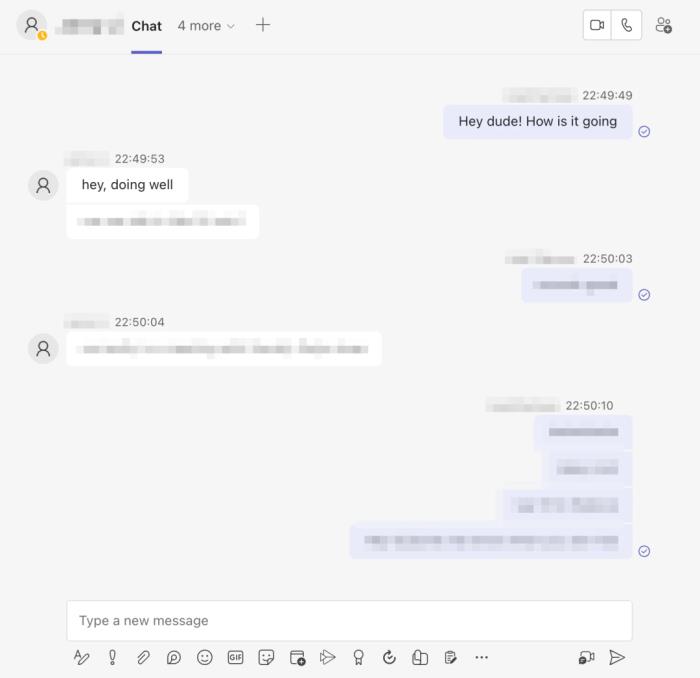

在電腦備份中發現部分敏感文件樣本 兩個微軟員工之間的對話

兩個微軟員工之間的對話

除了訪問范圍極其廣泛之外,token還被錯誤配置為允許「完全控制」權限,而不是只讀權限。這意味著,攻擊者不僅可以查看存儲賬戶中的所有文件,還可以刪除和覆蓋現有文件文件。

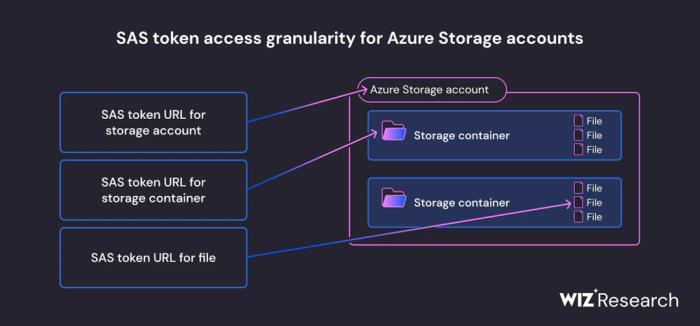

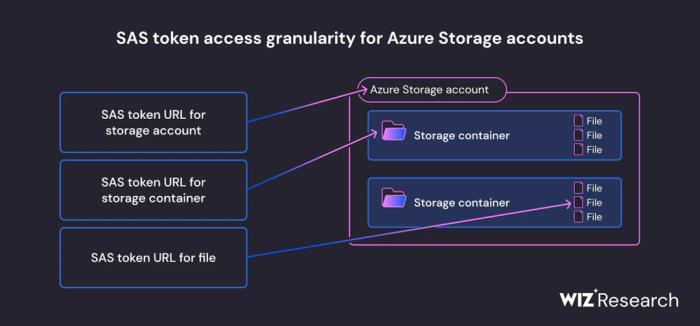

該存儲庫的最初目的:提供用于訓練代碼的AI模型。存儲庫指示用戶從SAS鏈接下載模型數據文件,并提供其提供的腳本。文件格式為ckpt,是TensorFlow庫生成的一種格式。使用 Python 的 pickle 篩選器進行格式化,而這很容易導致相關代碼執行。這意味著,攻擊者可以向該存儲賬戶中的所有人工智能模型注入惡意代碼,而每個信任微軟 GitHub 存儲庫的用戶都會因此受到感染。 不過,值得注意的是,這個賬戶存儲并沒有直接暴露給公眾;事實上,它是一個私有存儲賬戶。微軟的開發人員使用了一種名為“SAS token”的 Azure 機制,該創建一個機制可共享的鏈接,授予對 Azure 存儲賬戶的數據訪問權限。經過檢查,該存儲賬戶看起來仍然是完全私有的。

不過,值得注意的是,這個賬戶存儲并沒有直接暴露給公眾;事實上,它是一個私有存儲賬戶。微軟的開發人員使用了一種名為“SAS token”的 Azure 機制,該創建一個機制可共享的鏈接,授予對 Azure 存儲賬戶的數據訪問權限。經過檢查,該存儲賬戶看起來仍然是完全私有的。

微軟也在博客上發表了對該事件進行了回應和解答。 博客文章:https://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token /

博客文章:https://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token /

微軟表示,已經根據 Wiz 提供的報告進行了調查和修復。該事件涉及到一個微軟員工,其共享了公共 GitHub 存儲庫中 blob 存儲的 URL。該 URL 包含一個內部存儲賬戶員工的過度許可共享訪問簽名(SAS)token。因此,Wiz的安全研究人員就可以使用該token訪問存儲賬戶中的信息。該存儲賬戶中泄露的數據包括兩名前員工工作站配置文件的備份,以及這兩名員工與同事的內部Microsoft Teams 信息。沒有數據用戶被泄露,也沒有其他內部服務該問題而面臨風險。用戶對此問題采取任何行動。

微軟仍在博客中說到 SAS token提供的訪問的機制,允許某些客戶端連接到指定的 Azure 存儲資源。在此機制案例中,微軟的一位研究人員無意中在 blob 存儲 URL 中包含了此SAS token,并在公共 GitHub 存儲庫中提供了該 URL。Azure 存儲或 SAS token 功能不存在安全問題或漏洞。此外,微軟正在進行持續改進,以進一步強化 SAS token 功能,并繼續對服務進行評估,以加強默認安全狀態。 Wiz 對 SAS 令牌的介紹圖標

Wiz 對 SAS 令牌的介紹圖標

微軟表示,在發現該漏洞后,Wiz 于 2023 年 6 月 22 日向微軟安全響應中心 (MSRC) 報告了該問題。接到通知后,MSRC 與相關研究和工程團隊合作,于 2023 年 6 月 24 日撤銷了 SAS token并阻止了對存儲賬戶的所有外部訪問。

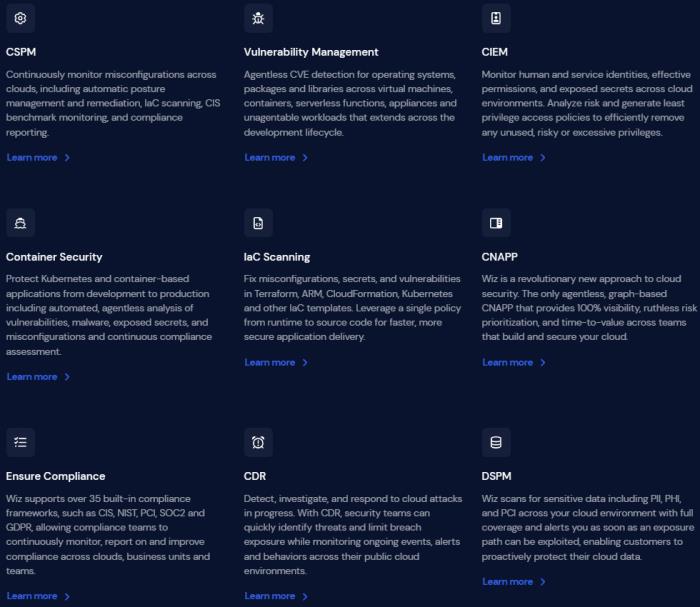

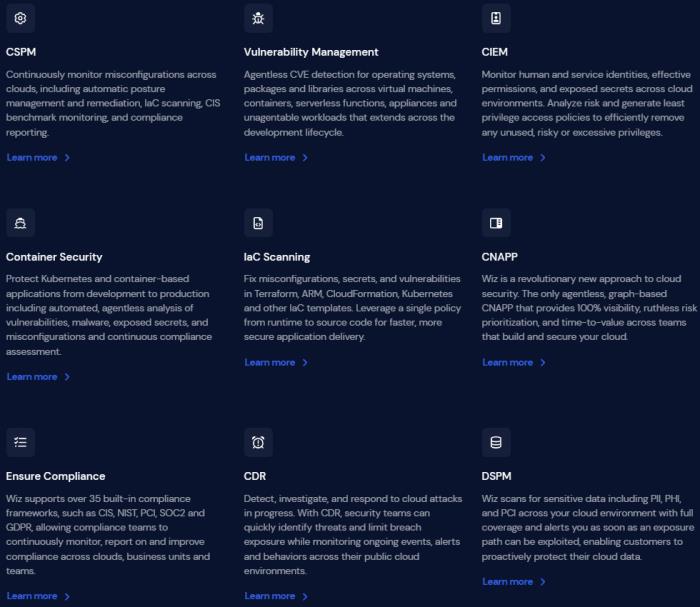

云原生安全公司 Wiz

Wiz 成立于 2020 年,由前微軟云安全小組團隊成員創立,包括 Assaf Rappaport、Yinon costi、Roy Reznik 和 Ami Luttwak 等。公司名稱 WIZ 代表 Wizard,即巫師,指具有魔法能力的人。WIZ 認為,魔術其本質是通過對環境的深刻理解并使用自然手段來創建看似不可能的結果來定義的,其公司正源于這種觀念,旨在使用安全性方法來解決看似不可能的客戶問題。 該公司主要著眼于云原生安全,幫助企業大規模保護其云基礎架構,為企業安全提供了首個云可視化解決方案,提供了跨云、容器和工作負載安全風險視圖,是首個全棧多云安全平臺。

該公司主要著眼于云原生安全,幫助企業大規模保護其云基礎架構,為企業安全提供了首個云可視化解決方案,提供了跨云、容器和工作負載安全風險視圖,是首個全棧多云安全平臺。 Wiz可以讓客戶公司幾乎可以即時覆蓋整個多云環境,把風險關聯起來,將信號與噪聲分開。Wiz不只是識別風險,而且對它們進行優先排序并找到其他技術無法找到的攻擊媒介。

Wiz可以讓客戶公司幾乎可以即時覆蓋整個多云環境,把風險關聯起來,將信號與噪聲分開。Wiz不只是識別風險,而且對它們進行優先排序并找到其他技術無法找到的攻擊媒介。

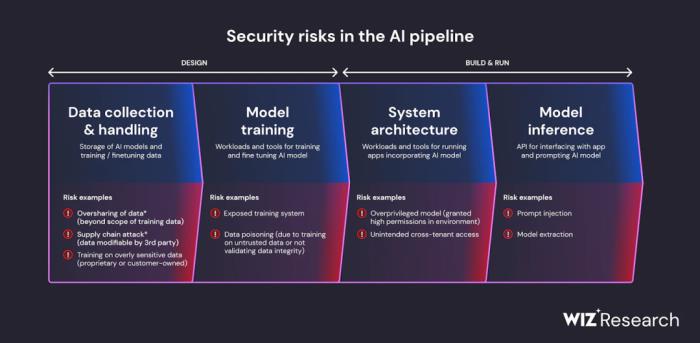

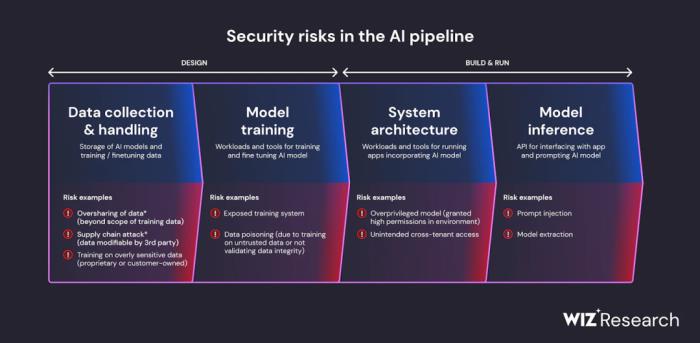

在那件事例中 Wiz 提到的,企業在使用 AI 時,安全團隊必須了解 AI 開發過程中每個階段的安全風險。 首先是數據過度共享。研究人員收集并共享大量外部和內部數據,以構建AI模型所需的訓練信息。這就帶來了與大規模數據共享相關的固有安全風險。安全團隊必須為AI數據集安全的外部共享制定了明確的指導方針。正如本事例中,將公共人工智能數據集分離到專用賬戶存儲可以限制風險。

首先是數據過度共享。研究人員收集并共享大量外部和內部數據,以構建AI模型所需的訓練信息。這就帶來了與大規模數據共享相關的固有安全風險。安全團隊必須為AI數據集安全的外部共享制定了明確的指導方針。正如本事例中,將公共人工智能數據集分離到專用賬戶存儲可以限制風險。

其次是供應鏈攻擊風險。由于權限不當,公共令牌獲得了對包含AI模型存儲賬戶的寫訪問權限。在模型文件中注入惡意代碼可能會導致對使用存儲庫模型的其他研究人員的供應鏈攻擊。安全團隊應審查和清理來自外部的AI模型,因為它們可以用作遠程代碼執行向量。

參考鏈接:https://www.nsfocus.com.cn/html/2021/21_0513/943.htmlhttps://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0cehttps://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token/

博客文章:https://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0ce

博客文章:https://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0ceWiz 團隊在 GitHub 上發現了一個公開的 AI 庫,其中泄露了超過 38TB 的私人文件——包括微軟員工的個人電腦備份。

泄露事件始末

Wiz 團隊進行了關于意外暴露云托管數據配置的工作時,掃描了互聯網上配置錯誤的存儲容器。在此過程中,他們發現微軟組織下有一個名為robust-models-transfer的 GitHub 存儲庫。存儲庫屬于微軟的AI研究部門,旨在為圖像識別提供開源代碼和AI模型。該資源庫的讀者被指示從Azure存儲URL下載模型:

從微軟 GitHub 存儲庫中獲取的公開存儲 URL

從微軟 GitHub 存儲庫中獲取的公開存儲 URL不過,這個 URL 允許訪問的不僅僅是開源模型。然而它被配置為爭奪整個存儲賬戶的權限,從而泄露了更多私人數據。

根據 Wiz 團隊的掃描顯示,該賬戶包含 38TB 的額外數據,其中包括微軟員工的個人電腦備份。這些備份包含敏感的個人數據,包括微軟服務的密碼、密鑰以及來自 359 名微軟員工的 30,000 多條Microsoft Teams 內部消息。

robustnessws4285631339 存儲賬戶內容泄露

robustnessws4285631339 存儲賬戶內容泄露 在電腦備份中發現部分敏感文件樣本

在電腦備份中發現部分敏感文件樣本 兩個微軟員工之間的對話

兩個微軟員工之間的對話除了訪問范圍極其廣泛之外,token還被錯誤配置為允許「完全控制」權限,而不是只讀權限。這意味著,攻擊者不僅可以查看存儲賬戶中的所有文件,還可以刪除和覆蓋現有文件文件。

該存儲庫的最初目的:提供用于訓練代碼的AI模型。存儲庫指示用戶從SAS鏈接下載模型數據文件,并提供其提供的腳本。文件格式為ckpt,是TensorFlow庫生成的一種格式。使用 Python 的 pickle 篩選器進行格式化,而這很容易導致相關代碼執行。這意味著,攻擊者可以向該存儲賬戶中的所有人工智能模型注入惡意代碼,而每個信任微軟 GitHub 存儲庫的用戶都會因此受到感染。

不過,值得注意的是,這個賬戶存儲并沒有直接暴露給公眾;事實上,它是一個私有存儲賬戶。微軟的開發人員使用了一種名為“SAS token”的 Azure 機制,該創建一個機制可共享的鏈接,授予對 Azure 存儲賬戶的數據訪問權限。經過檢查,該存儲賬戶看起來仍然是完全私有的。

不過,值得注意的是,這個賬戶存儲并沒有直接暴露給公眾;事實上,它是一個私有存儲賬戶。微軟的開發人員使用了一種名為“SAS token”的 Azure 機制,該創建一個機制可共享的鏈接,授予對 Azure 存儲賬戶的數據訪問權限。經過檢查,該存儲賬戶看起來仍然是完全私有的。微軟也在博客上發表了對該事件進行了回應和解答。

博客文章:https://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token /

博客文章:https://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token /微軟表示,已經根據 Wiz 提供的報告進行了調查和修復。該事件涉及到一個微軟員工,其共享了公共 GitHub 存儲庫中 blob 存儲的 URL。該 URL 包含一個內部存儲賬戶員工的過度許可共享訪問簽名(SAS)token。因此,Wiz的安全研究人員就可以使用該token訪問存儲賬戶中的信息。該存儲賬戶中泄露的數據包括兩名前員工工作站配置文件的備份,以及這兩名員工與同事的內部Microsoft Teams 信息。沒有數據用戶被泄露,也沒有其他內部服務該問題而面臨風險。用戶對此問題采取任何行動。

微軟仍在博客中說到 SAS token提供的訪問的機制,允許某些客戶端連接到指定的 Azure 存儲資源。在此機制案例中,微軟的一位研究人員無意中在 blob 存儲 URL 中包含了此SAS token,并在公共 GitHub 存儲庫中提供了該 URL。Azure 存儲或 SAS token 功能不存在安全問題或漏洞。此外,微軟正在進行持續改進,以進一步強化 SAS token 功能,并繼續對服務進行評估,以加強默認安全狀態。

Wiz 對 SAS 令牌的介紹圖標

Wiz 對 SAS 令牌的介紹圖標微軟表示,在發現該漏洞后,Wiz 于 2023 年 6 月 22 日向微軟安全響應中心 (MSRC) 報告了該問題。接到通知后,MSRC 與相關研究和工程團隊合作,于 2023 年 6 月 24 日撤銷了 SAS token并阻止了對存儲賬戶的所有外部訪問。

云原生安全公司 Wiz

Wiz 成立于 2020 年,由前微軟云安全小組團隊成員創立,包括 Assaf Rappaport、Yinon costi、Roy Reznik 和 Ami Luttwak 等。公司名稱 WIZ 代表 Wizard,即巫師,指具有魔法能力的人。WIZ 認為,魔術其本質是通過對環境的深刻理解并使用自然手段來創建看似不可能的結果來定義的,其公司正源于這種觀念,旨在使用安全性方法來解決看似不可能的客戶問題。

該公司主要著眼于云原生安全,幫助企業大規模保護其云基礎架構,為企業安全提供了首個云可視化解決方案,提供了跨云、容器和工作負載安全風險視圖,是首個全棧多云安全平臺。

該公司主要著眼于云原生安全,幫助企業大規模保護其云基礎架構,為企業安全提供了首個云可視化解決方案,提供了跨云、容器和工作負載安全風險視圖,是首個全棧多云安全平臺。 Wiz可以讓客戶公司幾乎可以即時覆蓋整個多云環境,把風險關聯起來,將信號與噪聲分開。Wiz不只是識別風險,而且對它們進行優先排序并找到其他技術無法找到的攻擊媒介。

Wiz可以讓客戶公司幾乎可以即時覆蓋整個多云環境,把風險關聯起來,將信號與噪聲分開。Wiz不只是識別風險,而且對它們進行優先排序并找到其他技術無法找到的攻擊媒介。在那件事例中 Wiz 提到的,企業在使用 AI 時,安全團隊必須了解 AI 開發過程中每個階段的安全風險。

首先是數據過度共享。研究人員收集并共享大量外部和內部數據,以構建AI模型所需的訓練信息。這就帶來了與大規模數據共享相關的固有安全風險。安全團隊必須為AI數據集安全的外部共享制定了明確的指導方針。正如本事例中,將公共人工智能數據集分離到專用賬戶存儲可以限制風險。

首先是數據過度共享。研究人員收集并共享大量外部和內部數據,以構建AI模型所需的訓練信息。這就帶來了與大規模數據共享相關的固有安全風險。安全團隊必須為AI數據集安全的外部共享制定了明確的指導方針。正如本事例中,將公共人工智能數據集分離到專用賬戶存儲可以限制風險。其次是供應鏈攻擊風險。由于權限不當,公共令牌獲得了對包含AI模型存儲賬戶的寫訪問權限。在模型文件中注入惡意代碼可能會導致對使用存儲庫模型的其他研究人員的供應鏈攻擊。安全團隊應審查和清理來自外部的AI模型,因為它們可以用作遠程代碼執行向量。

參考鏈接:https://www.nsfocus.com.cn/html/2021/21_0513/943.htmlhttps://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-expose-by-microsoft-ai-researchers?continueFlag=c833860be919eae699db06b9c426a0cehttps://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token/

相關推薦

- 免責聲明

- 本文所包含的觀點僅代表作者個人看法,不代表新火種的觀點。在新火種上獲取的所有信息均不應被視為投資建議。新火種對本文可能提及或鏈接的任何項目不表示認可。 交易和投資涉及高風險,讀者在采取與本文內容相關的任何行動之前,請務必進行充分的盡職調查。最終的決策應該基于您自己的獨立判斷。新火種不對因依賴本文觀點而產生的任何金錢損失負任何責任。

新火種

2023-10-29

新火種

2023-10-29